引言:幽灵代码

2020年12月,一笔高达12.7万枚的比特币(当时价值约35亿美元)从一个名为“路边”(LuBian)的中国矿池地址中神秘消失。池主在区块链上绝望地向“黑客”喊话,请求归还资产并承诺给予报酬,上演了一出公开的数字追讨大戏。

此后,这笔巨款沉寂了数年。直到2025年10月14日,美国司法部(DOJ)的一则公告震惊了世界:他们已成功缴获了这笔比特币,如今其价值已飙升至惊人的150亿美元。

然而,这不是一次常规的黑客破解或抓捕行动。美国执法部门之所以能掌握这笔天量财富的私钥,是因为他们发现了一个荒唐却致命的秘密——支撑这个犯罪帝国金库的,并非坚不可摧的密码学堡垒,而是一个关于“随机数”的微小谎言。

这个故事,不仅揭开了史上最大加密货币扣押案的内幕,也为我们所有人敲响了数字安全的警钟。

第一部分:随机的假象——“牛奶悲伤”漏洞剖析

加密安全的基石:私钥与随机性

要理解这个价值150亿美元的漏洞,我们首先需要明白比特币安全的核心:私钥。它不是一串普通的密码,而是一个极其巨大的256位数字。这个数字的可能性总数(2^256)比已知宇宙中的原子总数(约10^80)还要多出无数个数量级。因此,只要你的私钥是真正随机生成的,通过暴力猜测来破解它,在物理上是不可能的。

为了方便用户管理,现代钱包通常使用一个“种子短语”(通常是12到24个单词)来生成所有的私钥。这个过程依赖于一个名为**伪随机数生成器(PRNG)**的算法。这个生成器的好坏,直接决定了你数字资产的生死。一个用于加密的PRNG,必须是“密码学安全”级别的(CSPRNG),确保其输出无法被预测。

使用一个弱的、非加密安全的PRNG来生成私钥,就如同用纸板墙来保护一个世界上最坚固的银行金库大门。

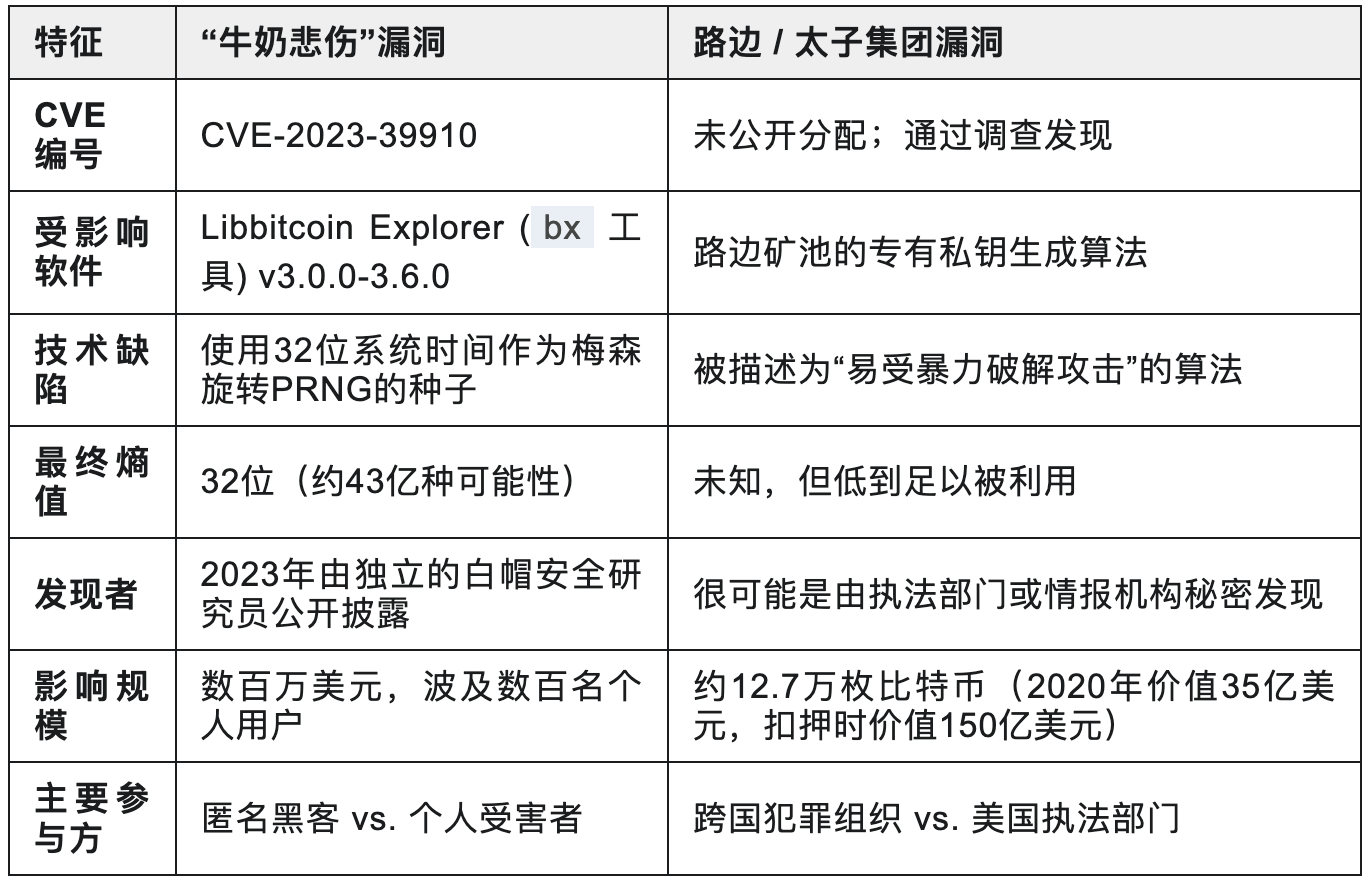

“牛奶悲伤”漏洞(CVE-2023-39910):32位的灾难

“牛奶悲伤”(Milk Sad)漏洞就是这样一个教科书式的案例。这个漏洞存在于一个名为Libbitcoin Explorer的命令行工具中,许多开发者和高级用户曾用它来生成钱包。

其技术错误简单到令人发指:该工具在生成随机种子时,使用了一个名为“梅森旋转”(Mersenne Twister)的PRNG算法。这个算法本身并不适用于加密场景,更致命的是,开发者仅使用了系统的32位时间戳作为其初始化的“燃料”。

这意味着,无论生成多么复杂的私钥,其背后真正的“随机性”来源只有32位。32位的数字空间有多大?仅仅是 2^32,约等于43亿。对于现代计算机来说,遍历这43亿种可能性,最多只需要一天时间 。一个本应坚不可摧的宇宙级难题,瞬间变成了一个必中的彩票。

这个漏洞的名字来源于当系统时间戳为“0.0”时,生成的助记词恰好以“milk sad”开头,成为了它独特的“指纹” 。2023年7月12日,攻击者利用此漏洞发动了一场大规模的协同盗窃,从毫无防备的用户钱包中卷走了数百万美元的资产 。

“牛奶悲伤”事件清晰地表明:加密算法本身可能固若金汤,但其软件实现中的一个微小瑕疵,就足以让整个安全体系土崩瓦解。

第二部分:建立在漏洞之上的犯罪帝国——路边矿池与太子集团

幽灵矿池与一场精心策划的“被盗”

当“牛奶悲伤”漏洞在技术社区被公开分析时,一个规模远超于此、情节更加黑暗的故事正在悄然上演。2020年12月,前文提到的路边(LuBian)矿池,一个曾控制全球近6%比特币算力的巨头,其钱包中约12.7万枚比特币被“盗走” 。事后,矿池运营方在区块链上留下了数百条信息,恳求“黑客”归还资金,并承诺支付报酬 。

2021年2月,路边矿池人间蒸发,彻底消失 。

多年后,区块链分析公司Arkham Intelligence和Elliptic的研究指出,这起“盗窃”很可能是由于路边矿池在生成私钥时使用了存在缺陷的专有算法,使其容易受到暴力破解攻击——这与“牛奶悲伤”漏洞的原理如出一辙 。

幕后黑手:陈志与太子集团

2025年10月14日,美国司法部的起诉书揭开了最终的谜底。这一切的幕后主使,是一个名叫陈志(Chen Zhi,又名“Vincent”)的人,他是一个名为“太子控股集团”(Prince Group)的跨国企业集团主席 。

表面上,太子集团业务遍及房地产、金融等30多个国家,光鲜亮丽。但实际上,它是一个被美国财政部认定的庞大而暴力的跨国犯罪组织(TCO)。其核心业务是工业化规模的诈骗,尤其是被称为“杀猪盘”(Sha Zhu Pan)的骗局。

起诉书描绘了一幅地狱般的景象:太子集团在柬埔寨等地设有多个如同监狱般的强制劳动园区,高墙耸立,电网密布。成千上万名被拐骗而来的工人在里面被迫从事“杀猪盘”诈骗,每天工作长达数小时,若不服从或业绩不达标,就会遭受毒打和虐待 。这个犯罪网络的高峰期,每日非法获利可达3000万美元 。

真相大白:犯罪帝国的金库

司法部的民事没收诉状最终将所有线索串联起来:2020年从路边矿池“被盗”的12.7万枚比特币,正是太子集团通过诈骗和人口贩卖等罪行积累的非法所得,而陈志自始至终都控制着这些资产。

路边矿池本身就是太子集团用于洗钱的“合法”外衣之一。通过挖矿,他们可以源源不断地产生没有交易历史的“干净”比特币,再与从受害者那里骗来的“脏”钱混在一起,从而掩盖其血腥的来源。陈志甚至曾向同伙吹嘘,他的挖矿生意利润可观,“因为没有成本”——这无异于承认,其全部资本都来自于受害者的血汗钱。

至此,2020年的那场“被盗”事件的真相昭然若揭:这根本不是一次黑客攻击,而是一场精心策划的贼喊捉贼的戏码。公开在区块链上留言,是为了制造一个虚假的被盗记录,为这笔巨额赃款的来源“洗白”,切断其与人口贩卖、诈骗等恶劣罪行的联系。

可悲的是,这个庞大犯罪帝国用以藏匿万贯家财的金库,其安全基础竟也建立在一个与“牛奶悲伤”类似的、脆弱的随机数生成缺陷之上。

第三部分:数字天网——执法部门的历史性行动

不可篡改账本上的追踪

尽管加密货币常被误解为犯罪的匿名天堂,但其公开、不可篡改的特性,也为调查人员提供了强大的追踪工具 。美国司法部、联邦调查局(FBI)、特勤局以及财政部等多个机构,联合英国等国际伙伴,展开了一场规模空前的跨国数字追捕行动。

借助先进的区块链取证工具,调查人员得以在海量的交易记录中抽丝剥茧,重构了太子集团复杂的洗钱网络。2024年6月至7月,那笔沉寂已久的比特币突然开始大规模转移。事后分析表明,这并非犯罪分子在转移资产,而正是美国当局在取得私钥控制权后,将资金转移到政府控制的钱包中 1。

终极谜题:美国政府如何拿到私钥?

整个案件中最引人入胜也最悬而未决的问题是:在主犯陈志依然在逃的情况下,美国政府是如何获得价值150亿美元的比特币私钥的?

这与以往的案件截然不同。例如,在丝绸之路(Silk Road)和Bitfinex黑客案中,资金的追回都高度依赖于对嫌疑人的逮捕,从而缴获其存储私钥的物理设备 16。

目前,外界推测有几种可能的情景:

-

人力情报:调查人员可能策反了太子集团内部能够接触到私钥的高层人员。

-

物理缴获:执法部门可能在未逮捕陈志的情况下,通过突袭等方式,秘密缴获了存有私钥或助记词的硬件钱包、电脑或纸张。

-

直接技术利用:这是最大胆也最耐人寻味的猜测。美国的情报机构(如NSA)可能独立发现了路边矿池私钥生成的算法漏洞。凭借其强大的计算资源,他们可能直接对该漏洞发起了攻击,重现了私钥,上演了一场“黑吃黑”式的远程缴获。

无论具体方法为何,此案都标志着执法模式的重大转变:从“先抓人,后找钱”,转向了远程、主动地直接剥夺犯罪组织的金融能力。这无疑从根本上改变了加密货币犯罪的风险格局。

结语:来自深渊的教训

从“牛奶悲伤”到太子集团的覆灭,两个看似无关的故事,最终都指向了同一个原点:对随机数生成的疏忽。无论是损失了毕生积蓄的普通用户,还是覆灭了百亿帝国的犯罪头目,他们都倒在了“熵”的失败上。这证明了加密安全链条的强度,取决于其最薄弱的一环。

这起史无前例的案件,也彻底击碎了比特币“不可没收”的神话。它向全球的犯罪组织发出了一个明确的信号:在强大的国家级对手面前,任何技术手段都无法保证绝对安全。

这些惨痛的教训,为数字经济的每一个参与者都提供了清晰的启示:

-

对普通用户:请务必使用信誉良好、经过审计的开源钱包软件和硬件。远离那些来源不明或过于冷门的技术工具。

-

对开发者:肩负着巨大的责任。在任何安全相关的应用中,都必须使用经过严格验证的、密码学安全的随机数生成器。

-

对公众:必须警惕“杀猪盘”这类情感与金融双重诈骗。任何承诺不切实际回报的投资,背后都可能隐藏着万丈深渊 23。

归根结底,机器中的幽灵并非抽象的技术概念,而是真实存在的威胁。无论是个人财富还是犯罪帝国,其建立或毁灭,都可能悬于一个小小随机数的质量之上。

免责声明:本文章仅代表作者个人观点,不代表本平台的立场和观点。本文章仅供信息分享,不构成对任何人的任何投资建议。用户与作者之间的任何争议,与本平台无关。如网页中刊载的文章或图片涉及侵权,请提供相关的权利证明和身份证明发送邮件到support@aicoin.com,本平台相关工作人员将会进行核查。