撰文:rekt

编译:Glendon,Techub News

十个月的沉默可以掩盖很多坏账。

2025 年 2 月 23 日,ZeroLend 在 Base 链上的 LBTC 市场被清空——就在 Ionic Money 因同样的虚假抵押品骗局倒闭 18 天后。然而,该协议对此从未置一词。当用户们就提款冻结问题向 Discord 发起猛烈抨击时,管理员却将原因归咎于「高使用率」和「维护」——直到 2025 年底,torakapa 才揭露了真相。

真相是:金库是空的,而且几乎没有人提及这起盗窃案。

当时,一个钱包在 45 分钟内通过三笔交易借入了 3.92 枚 LBTC,通过 Across Protocol 跨链转移利润,但最终只留下了毫无价值的 PT-LBTC 抵押品。这笔债务代币仍然躺在链上,就像一张无人愿意承认的收据。

GitHub 的提交记录在去年 9 月就已停滞。代币已在交易所上市列表消失,团队可能已经抛弃了他们的 Discord 和 Twitter 账号。300 万美元的种子轮融资,号称最大的 L2、LRT、RWA 和 BTCFi 借贷市场,推特简介里满是安全行业人士的名字,以及一位在 LinkedIn 上列出「管理资产超过 2 亿美元」的创始人——然而,当 ZeroLend 项目倒闭时,竟然无人察觉?

当一个协议遭到攻击后,又用 10 个月的时间假装什么都没发生时,究竟是谁在幕后操纵这一切——是掏空金库的黑客,还是那个维持存款按钮正常运行的团队?

事件的来龙去脉

一条推文,就足以打破这场精心营造的沉默。

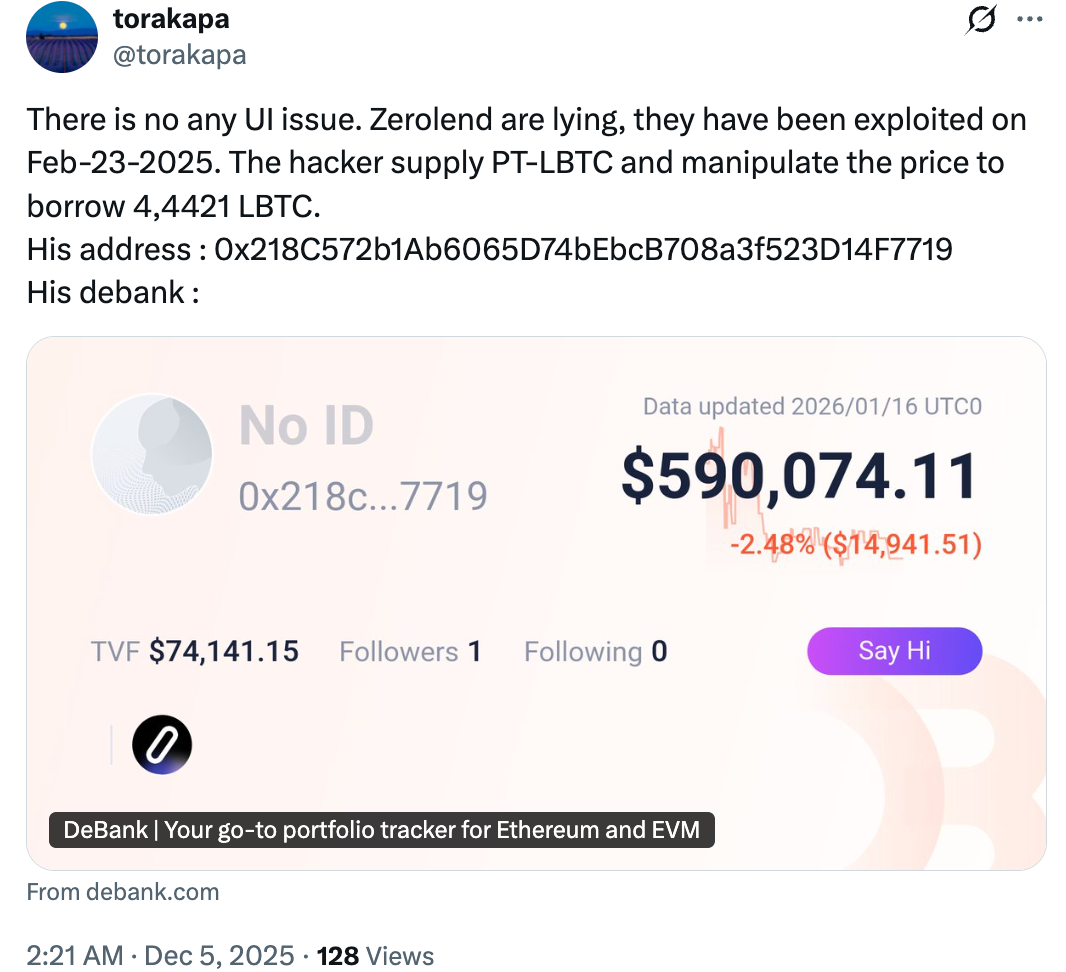

torakapa 在 2025 年末抛出重磅消息:「根本不存在任何用户界面问题。Zerelend 在撒谎,他们在 2025 年 2 月 23 日遭到了攻击。黑客提供了 PT-LBTC 并操纵价格,借出了 4,4421 枚 LBTC。」

那条推文上附带的地址讲述了一个 ZeroLend 可能永远都不想公开的故事。

攻击者地址:0x218C572b1Ab6065D74bEbcB708a3f523D14F7719;Basescan 上该钱包的代币持有情况读起来就像一份供认书。

ZeroLend zk Variable Debt LBTC: 3.92307607——ZeroLend 的可变债务代币,证明了一笔几乎累积一年利息的未偿还贷款。ZeroLend PT Lombard LBTC 29 MAY2025: 10.9955337—Pendle 本金代币,用于从协议中提取实际 LBTC 的「抵押品」。代币名称中的日期标志着其到期日——届时 PT 持有者可以赎回基础资产。在此之前,它以折扣价交易,使其成为一个诱人但风险较高的抵押品选择。

2025 年 2 月 23 日,这场袭击按部就班地进行。

攻击者地址(Base): 0x218C572b1Ab6065D74bEbcB708a3f523D14F7719

攻击者地址(Arbitrum): 0x218C572b1Ab6065D74bEbcB708a3f523D14F7719

攻击者地址(Ethereum):0x218C572b1Ab6065D74bEbcB708a3f523D14F7719

Arbitrum 和 Base 钱包的资金是通过 Across 协议桥进行转移的,PT-LBTC 作为抵押品存入 ZeroLend 的资金池,然后开始提取。攻击者的钱包在 45 分钟内三次攻击了该协议。他们「借出」了约 3.923 枚 LBTC(撰文时价值约 37.1 万美元),但从未偿还。

第一次攻击—借出 0.95324998 LBTC:0xdf1c69feb8e63c70f874cdff22bba7c53eb42a5245e9695713e850966c54ce2a

第二次攻击—借出 1.47687998 LBTC:0x47fbcdc986c08bf779cb66267c3f6baa0dd43d6a8591f548dbcda5a1c9fce2d2

第三次攻击—借出 1.492946 LBTC:0xc02cea219b2748ccb8e28b2b23c14d7f6d3d144724ba1b9e17adbf07e70e51a3

所有路径都指向 Across 协议,攻击者携带 38 枚 ETH 到达 Base 为此次行动提供资金,通过 Aerodrome DEX 交换了借出的 LBTC,并带着 163.65 枚 ETH 离开,净赚约 12.5 万美元。

这套操作手法堪称教科书式的 DeFi 套利:存入流动性差的衍生品作为抵押,借入流动性资产,跨链转移利润,然后抛弃贷款。协议端只剩下毫无价值的「废纸」,而真正的资金却消失得无影无踪。

这个钱包里还残留着少量资金——Arbitrum 上有 1.5 枚 ETH,Base 上有 0.5 枚 ETH。

债务代币未发生转移,抵押品原封不动。这笔贷款永远无法偿还。在长达十个月的时间里,ZeroLend 却假装这一切从未发生过。要知道就在这起攻击事件发生的 18 天前,同样的剧本已经造成了一起更大的悲剧,并且登上了新闻头条。如果 Ionic Money 损失 880 万美元的教训在 DeFi 的每个安全平台上都有广泛传播,那么 ZeroLend 怎么会错过这个消息呢?

18 天内似曾相识的事件

根据 QuillAudits 的研究,截至 2025 年 2 月 4 日,Mode Network 上的 Ionic Money 损失了 880 万美元。

此次攻击在 DeFi 安全领域引起了广泛关注,被盗的 LBTC 代币种类繁多。按理来说,所有运行 LBTC 衍生品的协议都应该对此保持高度警惕。

攻击手法极其简单:攻击者冒充 Lombard Finance 团队成员,说服 Ionic 上线了一个伪造的 LBTC 代币,攻击者铸造了 250 个假代币,并借走了协议内所有资金。披着智能合约外衣的社会工程攻击。攻击者无需找到漏洞——他们只需要有人接听电话。

18 天后,ZeroLend 在 Base 链上的市场也遭遇了类似手法的攻击。同样的资产类别,同样的抵押品操纵手法,同一月份。

Ionic 的攻击者使用了一个完全伪造的 LBTC 代币作为抵押品;ZeroLend 的攻击者使用了 PT-LBTC(一个 Pendle 衍生品)——不同的包装,但相同的操纵手法。Ionic 损失了约 880 万美元,ZeroLend 总计损失约 37.1 万美元。Ionic 至少对此事发布了一份事后分析报告,但 ZeroLend 什么都没发布。

ZeroLend 并非什么无人知晓的冷门分叉项目。Lombard Finance 曾宣布,当 LBTC 于 2024 年 11 月在 Base 上线时,ZeroLend 将作为启动合作伙伴:「LBTC 上线时,将在 Base 的主要 DeFi 协议上运行,包括 Pendle、Aerodrome、ZeroLend 和 Morpho。」

作为 LBTC 生态系统的前排观众,意味着它们可以亲眼目睹 Ionic 的崩盘。攻击剧本是公开的,警告信号也在闪烁。然而,不到三周后,几乎一模一样的袭击就直接闯入了 ZeroLend 的大门。

审计大杂烩

除此以外,ZeroLend 的 Twitter 简介简直就是区块链安全领域的一份名人录:Chaos Labs、Zokyo、Halborn、PeckShield、Sherlock、Immunefi 和 Cantina。

令人印象深刻的阵容,但其中没有人应对所发生的事情负责。

Mundus 在 2023 年进行了一次部署检查——验证了 ZeroLend 没有后门;PeckShield 在 2024 年 2 月对其核心协议进行了审计,当时 LBTC 市场尚未出现;Halborn 的报告涵盖了其稳定币 ONEZ 的代币合约,而非借贷市场;Zokyo 则是在 2024 年 11 月进行的审计实际上检查了 Pendle PT 集成代码:ATokenPendlePT.sol 及相关合约。未发现任何重大问题或高危问题。

得分:70 分(满分 100 分)。那么,问题出在哪里?

这次攻击并非代码漏洞。没有重入漏洞,没有溢出漏洞,也没有任何逻辑缺陷等待被发现。攻击者利用了一项风险管理决策:ZeroLend 选择将 PT-LBTC 列为可借抵押品,而其预言机参数可以被操纵。

审计不会涵盖「我们是否应该将这项资产列入清单?」这个问题,也没有哪家安保公司会就抵押品因素和清算门槛签字。那是公司治理的范畴,是团队的责任。(注,「审计大杂烩」并非指审计人员未能发现漏洞,而是指某种协议堆砌各种标识以营造全面覆盖的假象,同时却做出一些审计从未打算评估的风险决策。)

在 Ionic Money 证实 LBTC 衍生品遭到攻击的 18 天后,ZeroLend 却将 PT-LBTC 作为抵押品上线 Base 平台。做出这一决定的并非审计人员,而是 ZeroLend 内部人员。

僵尸市场

漏洞终会消失,但僵尸市场却会继续滋生。

在被攻击十个月后的现在,ZeroLend 在 Base 链上 LBTC 市场仍然接受存款。「供应」按钮也能正常工作。但尝试提现时,却突然显示「使用率过高」和「请稍后再试」。

然而,「稍后」永远不会到来。

2025 年 11 月,一位用户记录了这一经历:他存入了 LBTC,无法提现,从 Discord 上得到了三种不同的解释——「资金池基本枯竭,等待流动性回流」、「出于安全原因,资产已暂停交易」以及「前端/UI 问题,已通知开发团队」。他要求官方给出一个明确的公开状态更新,但至今仍未收到回复。

不久之后,链上数据揭示了一些比简单的漏洞利用后果更丑陋的事情。

2026 年 1 月 13 日:一位用户向资金池中存入了 0.000001 枚 LBTC。14 秒后,这笔流动性就转移到了一个 Gnosis Safe 多签钱包。

Gnosis Safe 地址:0x0f2876396a71fe09a175d97f83744377be9b6363

Basescan 显示该钱包创建于 2025 年 4 月 27 日——在 2 月份漏洞利用事件发生两个月后。难道是有人看到了一个被破坏的池子,并在此设局了吗?

该钱包使用的是 Gelato,这是一种自动化交易中继服务,能让智能合约在触发时执行。

Basescan 的代币转移历史记录显示,过去八个月里,这个地址已对 ZeroLend 的 LBTC 池执行了数十笔提现交易,总计提取超过 10 万美元。目前该地址仍向该池提供了资金,并持续从中抽走任何出现的流动性。

显然,这不是被困受害者拼命逃生的故事。而是有人利用 ZeroLend 公司遗留的漏洞百出、但仍在运营的资金池,搭建了一套自动化的盗窃系统。对于在攻击事件发生数月后才开户的地址,每个新存款人都会成为其提现流动性来源。但 ZeroLend 对此却置之不理。

年利率(APY)的显示本身就说明了一切。ZeroLend 的使用机制遵循 Aave V3 的数学原理——当几乎所有存入的资产都被借出且从未归还时,利率会飙升至令人担忧的水平,而大多数用户甚至都不会想到去查看。

DefiLlama 目前显示,ZeroLend 在 Base 的部署总锁仓价值(TVL)约为 10 万美元。

与此同时,这一项目的「生命体征」早在几个月前就已停止跳动。

GitHub 活动追踪显示,自 2025 年 9 月以来,ZeroLend 没有任何更新。Stack.money 的开发者指标显示,该协议充其量处于维护模式,最坏的情况是已被放弃。

ZERO 代币也反映了当前的财务状况。它已从 2024 年 9 月的历史高点下跌了 100%,并于 2025 年 6 月 4 日从 OKX 退市。CoinMarketCap 数据显示,91% 的代币集中在前十个钱包地址中——这种分布情况使得其他所有人的退出流动性都变得极为有限。

Twitter 上一片沉寂。用户反映 Discord 管理员并未提供开发团队的任何明确信息。创始人 LinkedIn 页面仍显示其管理资产「超过 2 亿美元」,而 DefiLlama 数据显示,所有链的总 TVL 已暴跌至约 1000 万美元。

一个协议不会瞬间死亡。

它的消亡是分阶段进行的:首先是无人提及的攻击,然后是拖延时间的借口,接着是开发者停止开发,然后是交易所下架代币,最后是团队拒绝承认的沉默,这种沉默说明了一切。

ZeroLend 已经走过了所有阶段。唯一还存在的,只有存款按钮。

当一个协议留下一个损坏的池子,并且开放时间足够长,以至于有人可以在上面建立一个自动化提取业务时,到底谁才是真正的操作者?

沉默会不会也是一种策略?

Ionic Money 损失了 880 万美元,并在几小时内向全世界公布了此事。虽然令人不快、痛苦,但至少是诚实的。让用户们清楚自己的处境。

ZeroLend 损失了 37.1 万美元,却选择了另一种应对策略——在长达十个月的时间里,以「高使用率」为借口,而存款按钮却不断吸引新的受害者。

这场攻击本身几乎毫无新意,手法也非常老套。不无聊的是后续发展。

项目没有披露信息,没有事后分析,也没有关于赔偿的治理方案。只有管理员在 Discord 上打掩护,同时一个自动化的提取操作有条不紊地抽走任何出现的流动性。

ZeroLend 的 300 万美元种子轮资金来自 Momentum 6、Blockchain Founders Fund 和 Morningstar Ventures 等公司。一位拥有多伦多大学学位并声称管理着 2 亿美元资产的创始人。所有这些元素构成了一个合法运营的要素,但一旦出现问题,却缺乏任何问责。

DeFi 承诺无需信任的金融——代码即法律,透明为默认,问责制融入每个区块。ZeroLend 却恰恰相反:一场悄无声息的破产,外加审计标志和「请稍后再试」的提示。

盗空金库的黑客卷走了 37.1 万美元。而让这一切发生的团队呢?仍在收集存款(假设这个团队确实还存在的话)。

在一个以彻底透明为傲的领域,当协议发现它们可以悄无声息地失败而无需承担任何后果时,真正的代价将会是什么?

免责声明:本文章仅代表作者个人观点,不代表本平台的立场和观点。本文章仅供信息分享,不构成对任何人的任何投资建议。用户与作者之间的任何争议,与本平台无关。如网页中刊载的文章或图片涉及侵权,请提供相关的权利证明和身份证明发送邮件到support@aicoin.com,本平台相关工作人员将会进行核查。