撰文:Prathik Desai

编译:Block unicorn

前言

一切始于一条信息。品牌形象看起来很可信,Logo 也符合预期,LinkedIn 个人资料显示你们有一些共同联系人。招聘人员说他们发现了你的 GitHub 项目,想为你提供一份在一家资金雄厚、AI 结合 DeFi 协议的公司做合同制工作的机会。你快速浏览了一下他们的网站。网站设计简洁流畅,内容可信,但所有你预料之中的地方都充斥着专业术语。网站里有一个筛选测试,测试内容以 ZIP 文件的形式发送。

你解压后直接运行安装程序——屏幕上闪过一瞬的钱包授权提示。你想都没想就点了确认。但什么也没发生,电脑也没死机。五分钟后,你的 Solana 钱包被清空了。

这并非凭空想象。这几乎就是 2025 年区块链分析专家记录的、与朝鲜黑客组织有关的大量攻击案例的完整流程。他们利用虚假招聘、感染木马的测试文件和恶意软件来入侵钱包。

在今天的文章中,我将带你了解 2025 年加密货币攻击手段的演变,以及如何保护自己免受一些最常见的链上攻击的侵害。

现在让我们进入正题。

2025 加密黑客攻击的最大转变

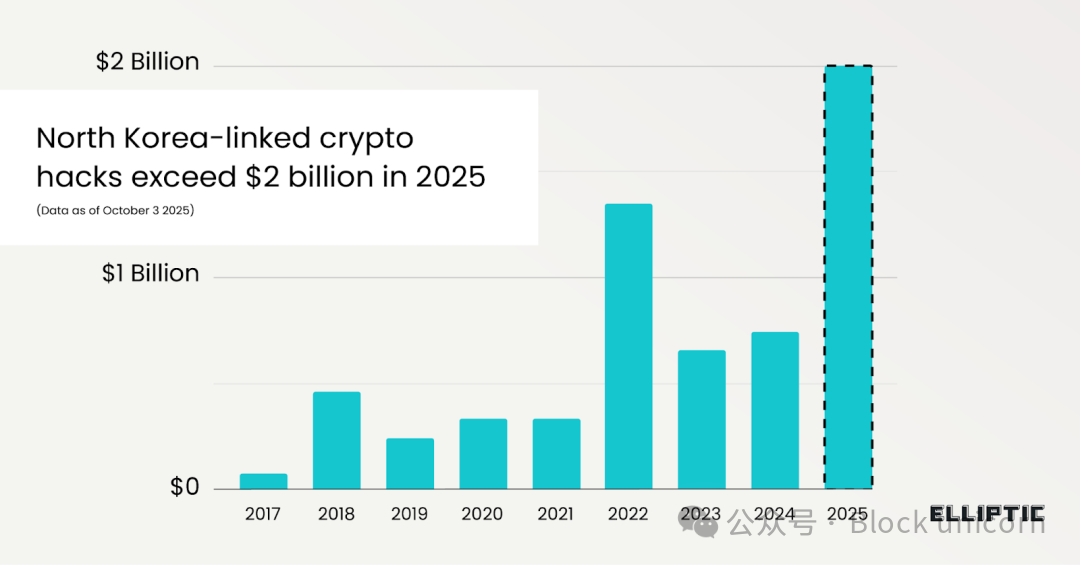

2025 年 1 月至 9 月,与朝鲜有关联的黑客窃取的加密货币金额已超过 20 亿美元。据区块链分析公司 Elliptic 称,2025 年已成为有记录以来数字资产犯罪金额最高的一年。

其中最大单笔损失来自 2 月的 Bybit 交易所被盗事件,该事件导致这家加密货币交易所损失了 14 亿美元。朝鲜政权窃取的加密资产累计价值现已超过 60 亿美元。

除了令人震惊的数字之外,Elliptic 的报告中最引人注目的是加密货币漏洞利用方式的变化。报告指出,“2025 年的大多数黑客攻击都是通过社会工程学攻击实现的”,这与朝鲜此前通过破坏基础设施窃取巨额资金的情况截然不同。例如,2022 年和 2024 年臭名昭著的 Ronin Network 黑客攻击事件,以及 2016 年的TheDAO 黑客攻击事件。

如今,安全漏洞已从基础设施转移到人为因素。Chainalysis 的报告还指出,私钥泄露在 2024 年的加密货币盗窃案中占比最高(43.8%)。

显然,随着加密货币的发展和协议及区块链层面安全性的加强,攻击者反而更容易将目标对准持有私钥的人。

此类攻击也正变得越来越有组织性,而非随机的个人攻击。近期美国联邦调查局 (FBI) 和网络安全与基础设施安全局 (CISA) 的公告以及新闻报道描述了与朝鲜有关的攻击活动,这些活动结合了虚假的加密工程师招聘信息、植入木马的钱包软件以及恶意开源社区投毒,以实施攻击。尽管黑客依赖的工具是技术性的,但攻击的切入点却是人的心理层面。

Bybit 黑客事件是迄今为止规模最大的单笔加密货币盗窃案,它展现了大规模交易中此类问题是如何发生的。当价值约 14 亿美元的以太坊从一个钱包集群中被盗走时,早期技术分析显示是签名人没有认真核对授权内容。以太坊网络本身执行了有效且已签名的交易,但问题出在人工操作环节。

同样,在 Atomic Wallet 黑客事件中,由于恶意软件攻击了用户计算机上私钥的存储方式,导致价值约 3500 万至 1 亿美元的加密资产消失。

你会发现很多情况下都是如此。当人们在转账时不完整核对钱包地址,或以极低安全级别存储私钥时,协议本身几乎无能为力。

自托管并非万无一失

“不是你的私钥,就不是你的币”这条原则仍然适用,但问题在于人们之后就停止思考了。

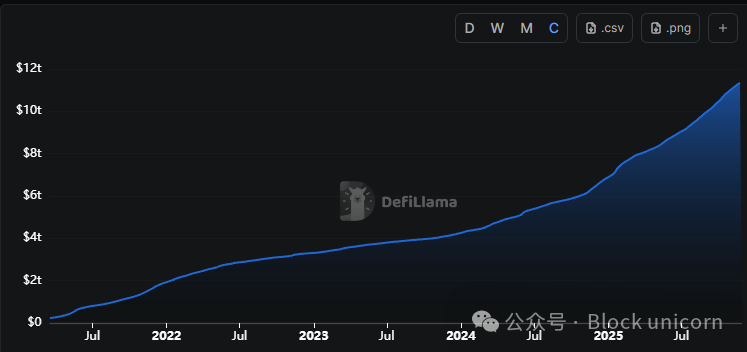

过去三年,许多用户将资金从交易所转移出去,这既是出于对再次发生类似 FTX 崩盘的担忧,也是出于意识形态上的坚持。过去三年,去中心化交易所(DEX)的累计交易量增长了两倍多,从 3.2 万亿美元增至 11.4 万亿美元。

虽然表面上看安全文化有所提升,但风险已从托管式安全措施转移到了用户自行解决问题的混乱局面。电脑上的浏览器扩展程序、保存在手机聊天记录或电子邮件草稿中的助记词以及存放在未加密笔记应用中的私钥,都无法有效抵御潜伏的危险。

自主托管旨在解决的是依赖性问题:不再依赖交易所、托管方、任何可能冻结提款或直接破产的第三方。但它尚未解决的是“认知”问题。私钥赋予你控制权,但也赋予你全部责任。

那么,你究竟该如何解决这个问题呢?

硬件钱包有助于减少摩擦

冷存储可以解决部分问题。它将你的资产离线存储,并存放在类似保险库的地方。

问题解决了吗?只解决了一部分。

通过将私钥从通用设备中移除,硬件钱包可以省去浏览器扩展程序或“一键确认交易”的麻烦。它们引入了物理确认机制,这种机制能够起到保护用户的作用。

但硬件钱包终究只是一种工具。

多家钱包提供商的安全团队对此直言不讳。Ledger 报告称,多次出现利用其品牌进行网络钓鱼攻击的情况,攻击者使用虚假的浏览器扩展程序和 Ledger Live 的克隆版本。这些界面足够眼熟,让人放松警惕,但用户在某个步骤会被要求输入助记词。一旦助记词泄露,后果不堪设想。

还有人们也可能被诱骗在虚假的固件更新页面上输入助记词。

因此,硬件钱包的真正作用是转移攻击面、增加摩擦,从而降低被攻击的可能性。但它并不能完全消除风险。

分离才是关键

硬件钱包发挥最大效能的前提是:从官方或可信渠道购买,并将助记词完全离线且妥善保管。

长期浸泡在这一行的人,包括事件响应人员、链上侦查人员和钱包工程师,都建议分离和分散风险。

一个钱包用于日常使用,另一个钱包则几乎从不使用互联网。小额资金用于实验和 DeFi 挖矿,而大额资金则存放在保险库中,需要多重步骤操作才能访问。

在此之上,最重要的是基本安全习惯。

一些看似枯燥乏味的习惯往往能帮上大忙。无论弹窗多么紧急,都不要在网站上输入助记词。复制粘贴后,务必在硬件屏幕上核对完整地址。在批准任何非自己主动发起的交易之前,请务必三思。对于来路不明的链接和“客服”信息,在得到证实之前,务必保持怀疑。

这些措施都不能保证绝对的安全,风险永远存在。但每多做一步,就会把风险再降低一点。

目前,对大多数用户而言,最大的威胁并非零日漏洞,而是他们未经仔细核对的信息、因为工作机会听起来不错而立即下载并运行的安装程序,以及写在跟超市购物清单同一张纸上的助记词。

当掌管数十亿美元的人将这些风险视为背景噪音时,它们最终会变成被贴上“漏洞”标签的案例研究。

今天就到这里,我们下一篇再见。

免责声明:本文章仅代表作者个人观点,不代表本平台的立场和观点。本文章仅供信息分享,不构成对任何人的任何投资建议。用户与作者之间的任何争议,与本平台无关。如网页中刊载的文章或图片涉及侵权,请提供相关的权利证明和身份证明发送邮件到support@aicoin.com,本平台相关工作人员将会进行核查。