*本报告由Beosin、Footprint Analytics联合出品,公众号后台回复“2025”可获取报告完整版。

*本篇内容为2025年Web3安全态势报告,我们将在后续发布虚拟资产反洗钱合规等报告,请持续关注Beosin微信公众号。

前言

本研究报告由区块链安全联盟发起,由联盟成员Beosin、Footprint Analytics共同创作,旨在全面探讨2025年全球区块链安全态势。通过对全球区块链安全现状的分析和评估,报告将揭示当前面临的安全挑战和威胁,并提供解决方案和最佳实践。区块链安全和监管是Web3时代发展的关键问题。通过本报告的深入研究和探讨,我们可以更好地理解和应对这些挑战,以推动区块链技术的安全性和可持续发展。

1、2025年 Web3区块链安全态势综述

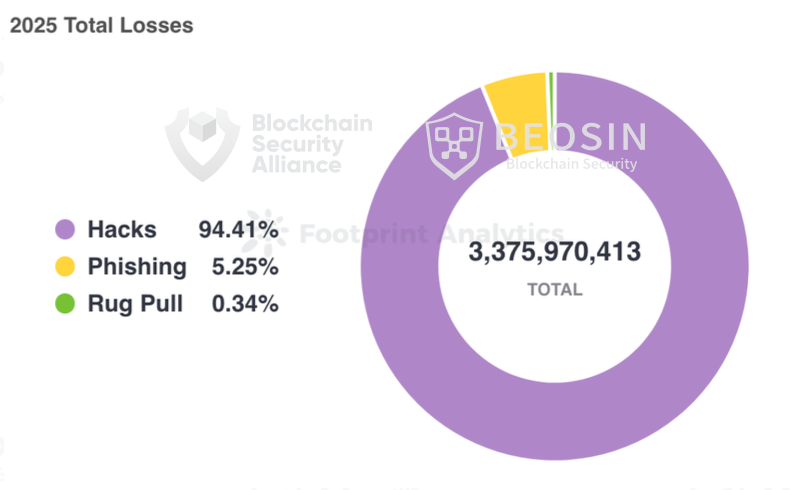

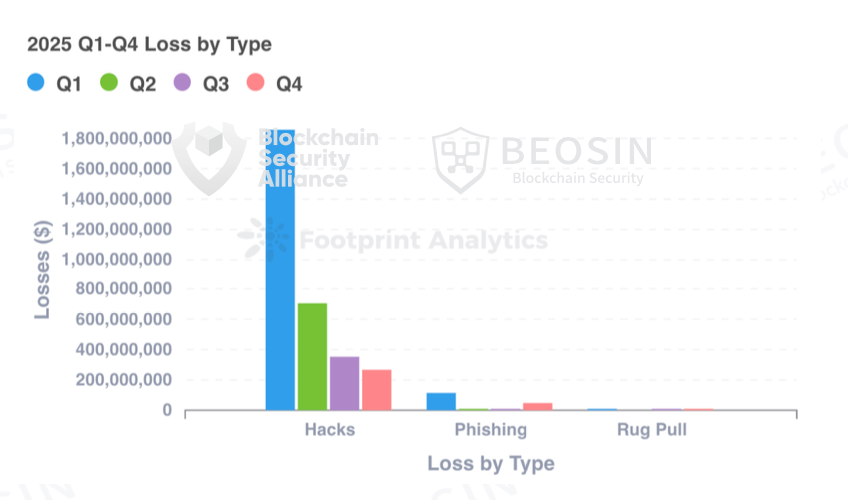

据区块链安全与合规科技公司 Beosin 旗下 Alert 平台监测,2025年 Web3 领域因黑客攻击、钓鱼诈骗和项目方Rug Pull造成的总损失达到了33.75亿美元。区块链重大安全事件共313起,其中黑客攻击事件 191起,总损失金额约31.87亿美元;项目方 Rug Pull 事件总损失约 1150万美元;钓鱼诈骗113起,总损失金额约1.77亿美元。

2025年Q1损失金额最为惨重,绝大部分损失来自Bybit的黑客事件。黑客攻击的损失金额随季度持续下降,但较 2024 年有大幅上升,增幅为 77.85%;钓鱼诈骗与项目方 Rug Pull 事件的损失金额较 2024 年均显著下降,其中钓鱼诈骗的金额损失降幅约为 69.15 %,Rug Pull的金额损失降幅约 92.21 %。

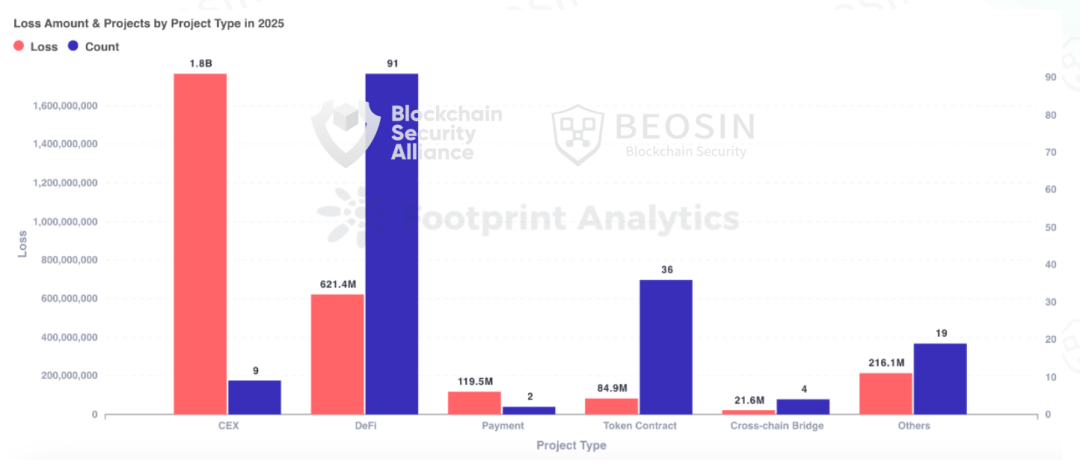

2025年被攻击的项目类型包括 DeFi、CEX、公链、跨链桥、NFT、Memecoin交易平台、钱包、浏览器、第三方代码包、基础设施、MEV机器人等多种类型。DeFi依然为被攻击频次最高的项目类型,91次针对 DeFi 的攻击共造成损失约6.21亿美元。CEX为总损失金额最高的项目类型,9次针对 CEX 的攻击共造成损失约17.65亿美元,占总损失金额的52.30%。

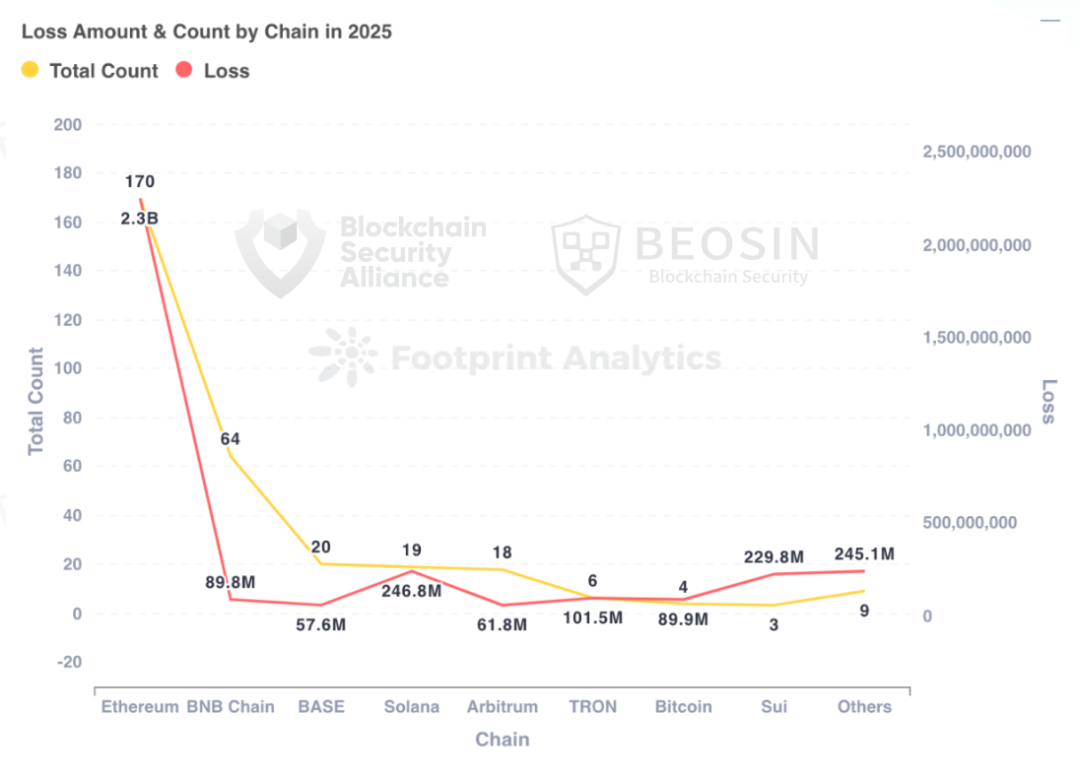

2025年Ethereum 依旧是损失金额最高的公链,170次 Ethereum 上的安全事件造成了约22.54 亿美元的损失,占到了全年总损失的66.79%。

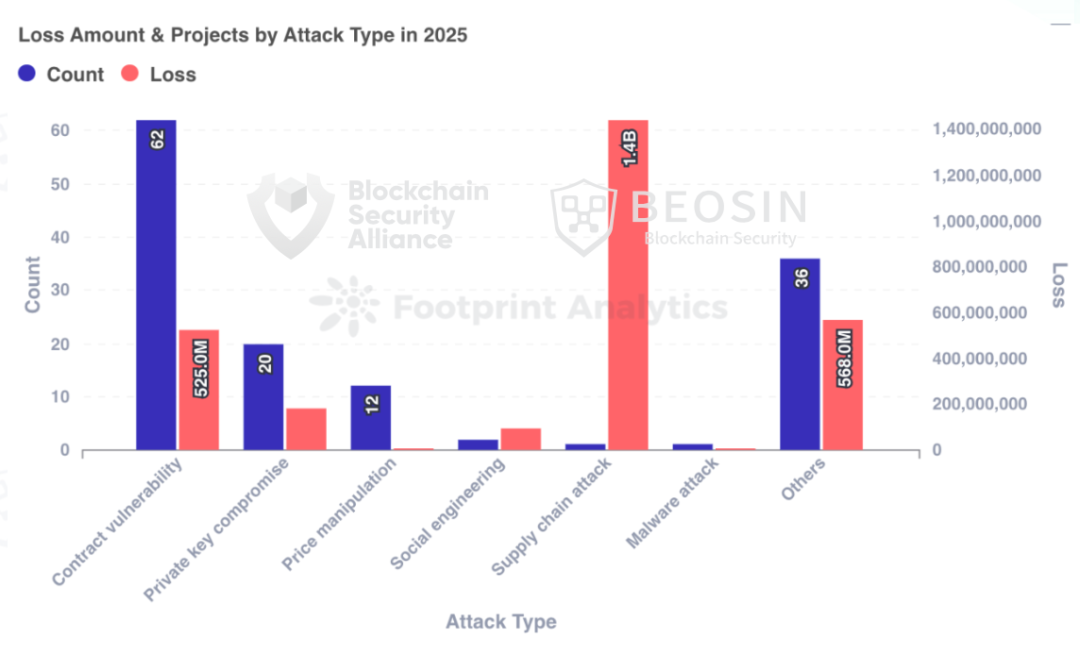

从攻击手法来看,Bybit事件因供应链攻击造成约 14.40亿美元的损失,占总损失的42.67%,是造成损失最多的攻击方式。除此之外,合约漏洞利用是出现频次最高的攻击方式,191 起攻击事件里,有62次来自于合约漏洞利用,占比达到了32.46%。

2、2025年十大安全事件

2025 年共发生损失过亿的安全事件 3 起:Bybit(14.40 亿美元)、Cetus Protocol(2.24亿美元)与Balancer(1.16亿美元),接下来是Stream Finance(9300万美元)、BTC巨鲸(9100万美元)、Nobitex(9000万美元)、Phemex(7000万美元)、UPCX(7000万美元)、以太坊用户(5000万美元)、Infini(4950万美元)。

与往年不同的是,今年前 10 大安全事件中出现了2起个人用户的巨额损失,其损失原因为社会工程学/钓鱼攻击。虽然此类攻击并非造成损失金额最大的攻击手段,但其攻击频次每年呈上升趋势,成为个人用户面临的一大威胁。

*十大安全事件的具体内容可通过完整版报告查看。

3、被攻击项目类型

中心化交易所成为损失金额最高的项目类型

2025年损失最高的项目类型为中心化交易所,9 次针对中心化交易所的攻击共造成了约 17.65 亿美元的损失,占总损失金额的 52.30 %。其中损失金额最大的交易所为Bybit,损失约14.4亿美元。其余损失金额较大的有Nobitex(损失约9000万美元)、Phemex(损失约7000万美元)、BtcTurk(4800万美元)、CoinDCX(4420万美元)、SwissBorg(4130万美元)、Upbit(3600万美元)。

DeFi 为被攻击频次最高的项目类型,91 次针对 DeFi 的攻击共造成损失约 6.21 亿美元,排在损失金额的第二位。其中Cetus Protocol被盗约2.24亿美元,占DeFi被盗资金的36.07%,Balancer损失约1.16亿美元,其余损失金额较大的DeFi项目有Infini(约4950万美元)、GMX(约4000万美元)、Abracadabra Finance(1300万美元)、Cork Protocol(约1200万美元)、Resupply(约960万美元)、zkLend(约950万美元)、Ionic(约880万美元)、Alex Protocol(约837万美元)。

4、各链损失金额情况

Ethereum为损失金额最高、安全事件最多的链

和往年相同的是,Ethereum 依旧是损失金额最高、安全事件发生次数最多的公链。170 次 Ethereum 上的安全事件造成了约22.54 亿美元的损失,占到了全年总损失的 66.79 %。

安全事件次数排名第二的公链为 BNB Chain,64次安全事件共造成了约8983万美元的损失。BNB Chain的链上攻击次数多,损失金额相对较小,但相比2024年,发生安全事件的次数与损失金额均大幅增加,损失金额增加110.87%。

Base为安全事件次数排名第三的区块链,共计20次安全事件。Solana以19次安全事件紧随其后。

5、攻击手法分析

合约漏洞利用是出现频次最高的攻击方式

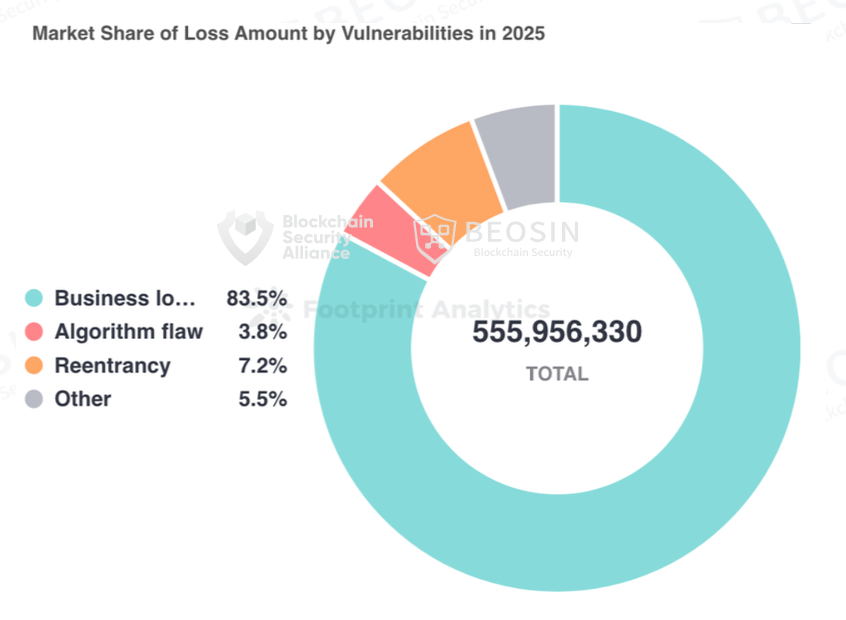

191 起攻击事件里,有62次来自于合约漏洞利用,占比达到了 32.46%,造成的总损失达5.56亿美元,是除Bybit因供应链攻击外,损失金额最大的一类攻击手段。

按照合约漏洞细分,造成损失最多的漏洞为:业务逻辑漏洞,共计损失金额为4.64亿美元。出现次数前三名的合约漏洞为业务逻辑漏洞(53次)、访问控制漏洞(7次)、算法缺陷(5次)。

今年私钥泄露事件共计20次,总损失金额约1.80亿美元,发生次数与造成的损失相比于去年大幅减少。交易所、项目方以及用户对私钥的保护意识有所提升。

6、典型安全事件攻击分析

6.1Cetus Protocol 2.24亿美元安全事件分析

事件概要

2025 年 5 月 22 日,Sui 生态上的DEX Cetus Protocol被攻击,其漏洞源于开源库代码中左移运算的实现错误。以其中一笔攻击交易 (https://suivision.xyz/txblock/DVMG3B2kocLEnVMDuQzTYRgjwuuFSfciawPvXXheB3x?tab=Overview) 为例,简化的攻击步骤如下:

1. 启用闪电贷:攻击者通过闪电贷借入 1000 万 haSUI。

2. 创建流动性仓位:开设一个新的流动性仓位,其价格区间为 [300000, 300200]。

3. 增加流动性:仅使用 1 个单位的 haSUI 增加了流动性,但获得了高达 10,365,647,984,364,446,732,462,244,378,333,008 的流动性值。

4. 移除流动性:立即移除多笔交易中的流动性,以耗尽流动性池。

5. 偿还闪电贷:偿还闪电贷并保留约570万SUI作为利润。

漏洞分析

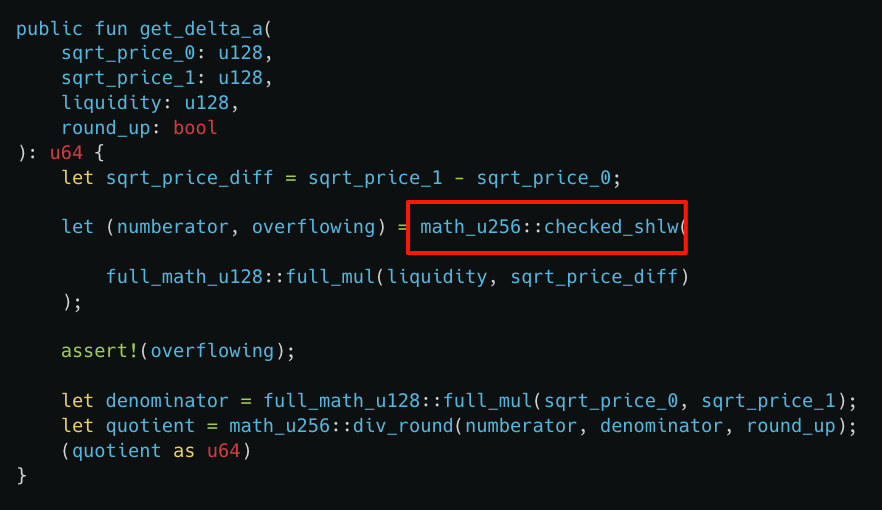

本次攻击的根本原因在于get_delta_a函数中的checked_shlw实现错误,导致溢出检查失败。攻击者仅需要少量代币,就能在流动性池中兑换出大量资产,从而实现攻击。

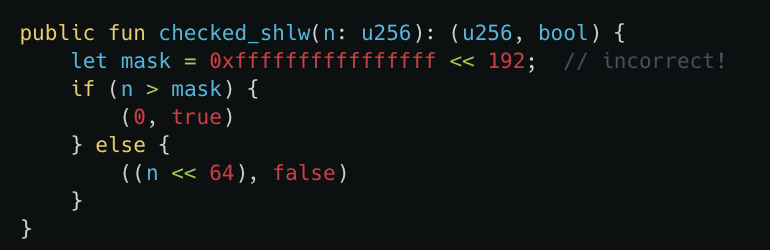

如下图所示, checked_shlw用于判断 u256 数左移 64 位是否会导致溢出,小于0xffffffffffffffff 192 的输入值会绕过溢出检测,但输入值在在左移 64 位后可能会超出 u256 最大值(溢出),而checked_shlw仍会输出未发生溢出(false)。这样一来,在后续计算中就会严重低估所需的代币数量。

此外,在 Move 中,整数运算的安全性旨在防止溢出和下溢,因为溢出和下溢可能导致意外行为或漏洞。具体来说:如果加法和乘法的计算结果对于整数类型来说过大,则会导致程序中止。如果除数为零,则除法中止。

而左移()的独特之处在于,发生溢出时不会中止。这意味着,即使移位的位数超出了整数类型的存储容量,程序也不会终止,从而可能导致错误值或不可预测的行为。

6.2 Balancer 1.16亿美元安全事件分析

2025 年 11 月 3 日,Balancer v2协议遭到攻击,包括其 fork 协议在内的多个项目在多条链上损失约 1.16 亿美元。以攻击者在以太坊上的攻击交易为例:0x6ed07db1a9fe5c0794d44cd36081d6a6df103fab868cdd75d581e3bd23bc9742

1.攻击者首先通过批量互换功能发起攻击交易,其使用 BPT 大量换出池子的流动性代币,使得池子的流动性代币储备变得很低。

2. 随后攻击者开始进行流动性代币(osETH/WETH)的互换。

3. 然后再将流动性代币换回 BPT 代币,并在多个池子不断重复以上操作。

4. 最后进行提款,实现获利。

漏洞分析

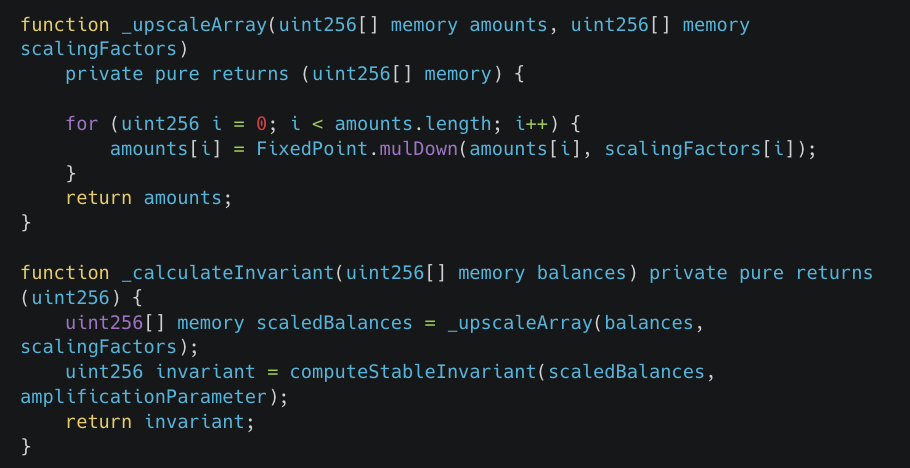

ComposableStablePools 使用 Curve 的 StableSwap 不变式公式来维持相似资产之间的价格稳定性。然而,进行不变式计算的缩放操作时会引入误差。

mulDown 函数执行向下取整的整数除法,这种精度误差会传递到不变式的计算中,导致计算值异常降低,从而为攻击者创造获利机会。

7、反洗钱典型案例分析

7.1 美国制裁以Ryan James Wedding为首的贩毒集团

据美国财政部披露的资料显示,Ryan JamesWedding及其团队经由哥伦比亚和墨西哥走私了数吨可卡因并销往美国和加拿大。其犯罪组织利用加密货币洗钱,以清洗巨额的非法财富。

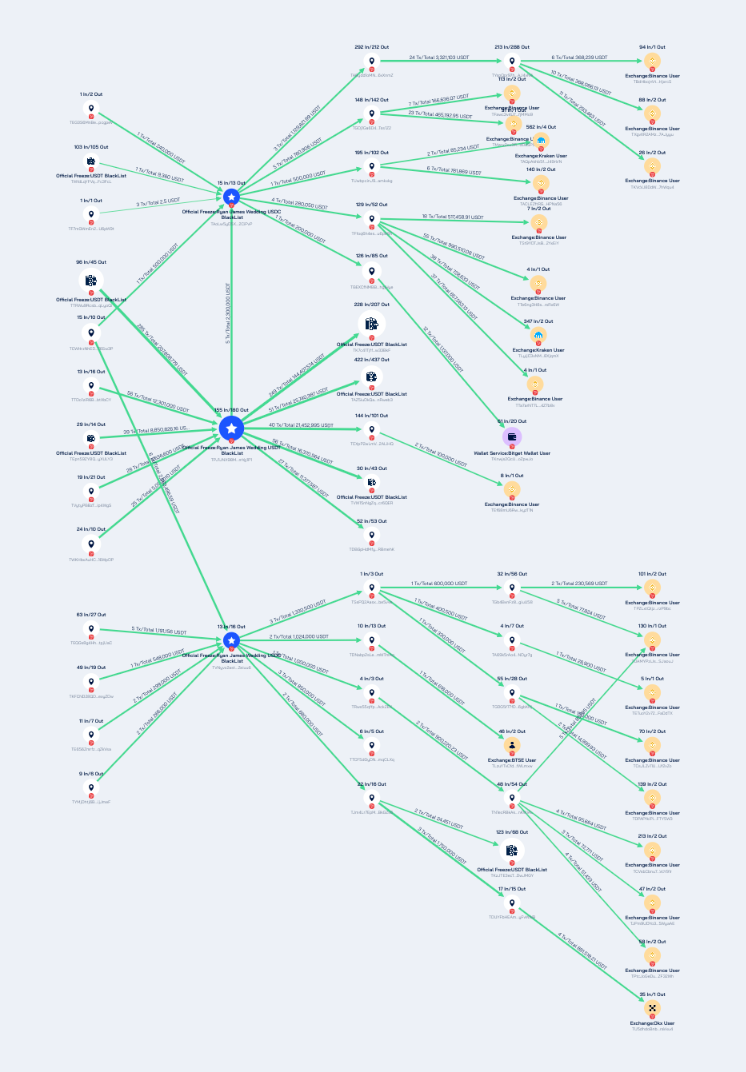

通过Beosin旗下的链上追踪与调查工具Beosin Trace,对与Wedding的贩毒集团关联的加密货币地址进行分析,分析结果如下所示:

TAoLw5yD5XUoHWeBZRSZ1ExK9HMv2CiPvP、TVNyvx2astt2AB1Us67ENjfMZeEXZeiuu6与TPJ1JNX98MJpHueBJeF5SVSg85z8mYg1P1这3个Wedding持有的地址共经手266,761,784.24USDT,一部分资产已被Tether官方冻结,但大部分资产已经通过高频次交易的地址和多级转移完成清洗,充值到Binance、OKX、Kraken、BTSE等平台。

其团伙Sokolovski持有多个区块链网络(BTC、ETH、Solana、TRON、BNB Beacon Chain)的地址,其资金流向分析结果可通过完整版报告查看。

7.2 GMX 4000万美元资金被盗案件

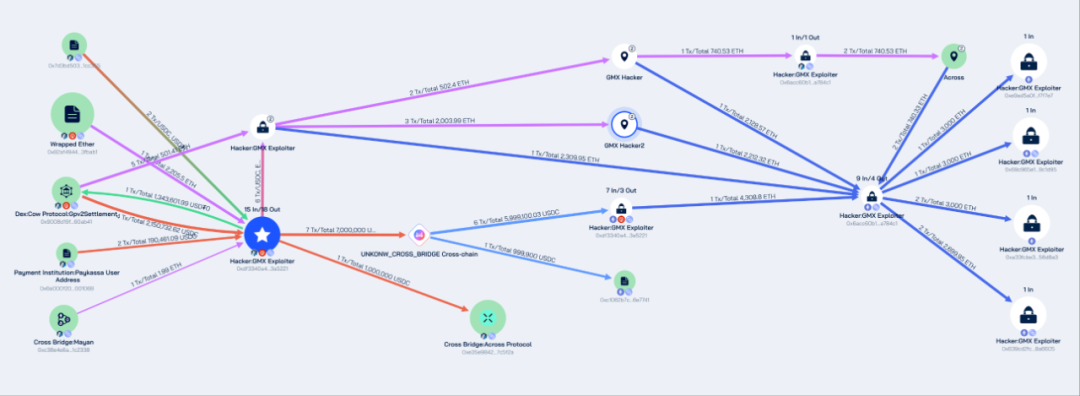

2025年7月10日,GMX因可重入漏洞被攻击,黑客获利约4200万美元。Beosin Trace对被盗资金进行追踪发现:攻击者地址0x7d3bd50336f64b7a473c51f54e7f0bd6771cc355在获利后通过DEX协议将各类稳定币和山寨币兑换成ETH和USDC,并通过多个跨链协议将被盗资产转移至Ethereum网络。

随后GMX被盗资产中价值约3200万的ETH分别存放在以下4个以太坊网络地址:

0xe9ad5a0f2697a3cf75ffa7328bda93dbaef7f7e7

0x69c965e164fa60e37a851aa5cd82b13ae39c1d95

0xa33fcbe3b84fb8393690d1e994b6a6adc256d8a3

0x639cd2fc24ec06be64aaf94eb89392bea98a6605

约1000万美元的资产存放在Arbitrum网络的地址0xdf3340a436c27655ba62f8281565c9925c3a5221。

本次事件的资金清洗路径非常典型,黑客通过DeFi协议、跨链桥等方式对资金的路径进行混淆和隐藏,以躲避来自监管机构、执法部门的追踪和冻结。

8、2025 Web3区块链安全态势总结

2025年,钓鱼诈骗、项目方 Rug Pull所造成的金额损失较 2024年均有明显下降,然而黑客攻击频发,损失金额超过了31亿美元,其中损失最高的项目类型依然为交易所。而私钥泄露相关的安全事件有所减少,造成这一转变的主要原因包括:

在去年猖獗的黑客活动之后,今年整个Web3生态更加注重安全性,从项目方到安全公司都在各个方面做出了努力,如内部安全运营、实时链上监控、更加注重安全审计、从过往合约漏洞利用事件中积极汲取经验,在私钥保管与项目运营安全方面不断加强了安全意识。由于合约漏洞和盗取私钥的难度越来越高,黑客开始通过其它手段,如供应链攻击、前端漏洞等方式欺骗用户将资产转移至黑客控制的地址。

此外,随着加密市场与传统市场的融合,攻击目标不再局限于攻击DeFi、跨链桥、交易所等类型,而是转向攻击支付平台、博彩平台、加密服务提供商、基础设施、开发工具、MEV机器人等多种目标,攻击的焦点也转向更为复杂的协议逻辑缺陷。

对个人用户而言,社会工程/钓鱼攻击以及可能存在的暴力胁迫成为个人资产安全的重大威胁。目前,许多钓鱼攻击因涉及金额较小,受害者为个人用户而未被公开报道或者记录,其损失数据往往被低估,但用户应提高防范此类攻击的意识。而针对加密用户的绑架等具有暴力胁迫的物理方式在今年屡次出现,用户需保护好个人身份信息,并尽可能减少加密资产的公开暴露。

总体而言,2025年的Web3安全依然面临着严峻挑战,项目方与个人用户不可掉以轻心。在未来,供应链安全可能成为Web3安全的重中之重。如何持续保护行业的各类基础设施服务提供商以及监控、告警供应链中存在的威胁,是行业各方需要共同解决的一大挑战。而AI驱动的社会工程/钓鱼攻击可能会继续增加,这需要构建一个从个人意识到技术屏障、再到社区协作的多层次、实时、动态的防御体系以进行应对。

免责声明:本文章仅代表作者个人观点,不代表本平台的立场和观点。本文章仅供信息分享,不构成对任何人的任何投资建议。用户与作者之间的任何争议,与本平台无关。如网页中刊载的文章或图片涉及侵权,请提供相关的权利证明和身份证明发送邮件到support@aicoin.com,本平台相关工作人员将会进行核查。