一家北韩黑客组织正在针对加密货币从业者,使用一种伪装成假工作申请流程的基于Python的恶意软件,思科Talos的研究人员本周早些时候表示。

根据开源信号,大多数受害者似乎位于印度,并且似乎是具有区块链和加密货币初创公司经验的个人。

虽然思科报告没有内部泄露的证据,但更广泛的风险依然明显:这些努力试图获取这些个人可能最终加入的公司的访问权限。

这种名为PylangGhost的恶意软件是之前记录的GolangGhost远程访问木马(RAT)的新变种,具有大部分相同的功能——只是用Python重写,以更好地针对Windows系统。

Mac用户继续受到Golang版本的影响,而Linux系统似乎未受影响。该活动背后的威胁行为者被称为Famous Chollima,自2024年中期以来一直活跃,被认为是一个与朝鲜民主主义人民共和国(DPRK)相关的组织。

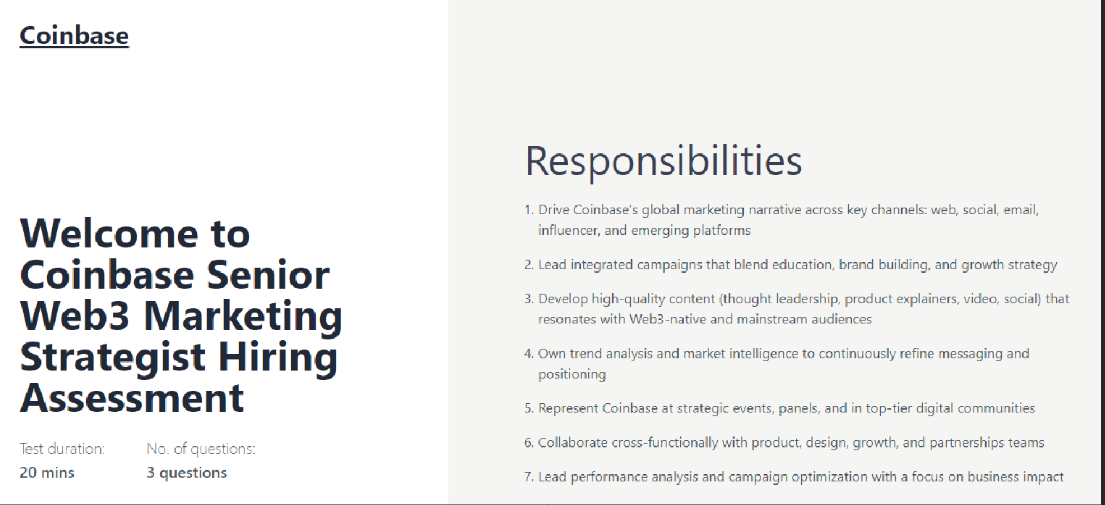

他们最新的攻击向量很简单:通过高度精致的假职业网站冒充顶级加密公司,如Coinbase、Robinhood和Uniswap,诱使软件工程师、市场营销人员和设计师完成伪造的“技能测试”。

一旦目标填写基本信息并回答技术问题,他们会被提示通过在终端中粘贴命令来安装假视频驱动程序,这会悄悄下载并启动基于Python的RAT。

有效载荷隐藏在一个ZIP文件中,该文件包括重命名的Python解释器(nvidia.py)、一个用于解压缩归档的Visual Basic脚本,以及六个负责持久性、系统指纹识别、文件传输、远程Shell访问和浏览器数据盗窃的核心模块。

该RAT从超过80个扩展中提取登录凭据、会话Cookie和钱包数据,包括MetaMask、Phantom、TronLink和1Password。

命令集允许对受感染机器的完全远程控制,包括文件上传、下载、系统侦察和启动Shell——所有这些都通过RC4加密的HTTP数据包进行路由。

RC4加密的HTTP数据包是通过互联网发送的数据,使用一种过时的加密方法RC4进行加密。尽管连接本身并不安全(HTTP),但内部数据是加密的,但并不是很好,因为RC4已经过时,今天的标准很容易破解。

尽管是重写,PylangGhost的结构和命名约定几乎完全反映了GolangGhost,思科表示,这表明两者可能是由同一操作者编写的。

阅读更多: 北韩黑客针对加密开发者与美国壳公司

免责声明:本文章仅代表作者个人观点,不代表本平台的立场和观点。本文章仅供信息分享,不构成对任何人的任何投资建议。用户与作者之间的任何争议,与本平台无关。如网页中刊载的文章或图片涉及侵权,请提供相关的权利证明和身份证明发送邮件到support@aicoin.com,本平台相关工作人员将会进行核查。